Que recherchez vous ?

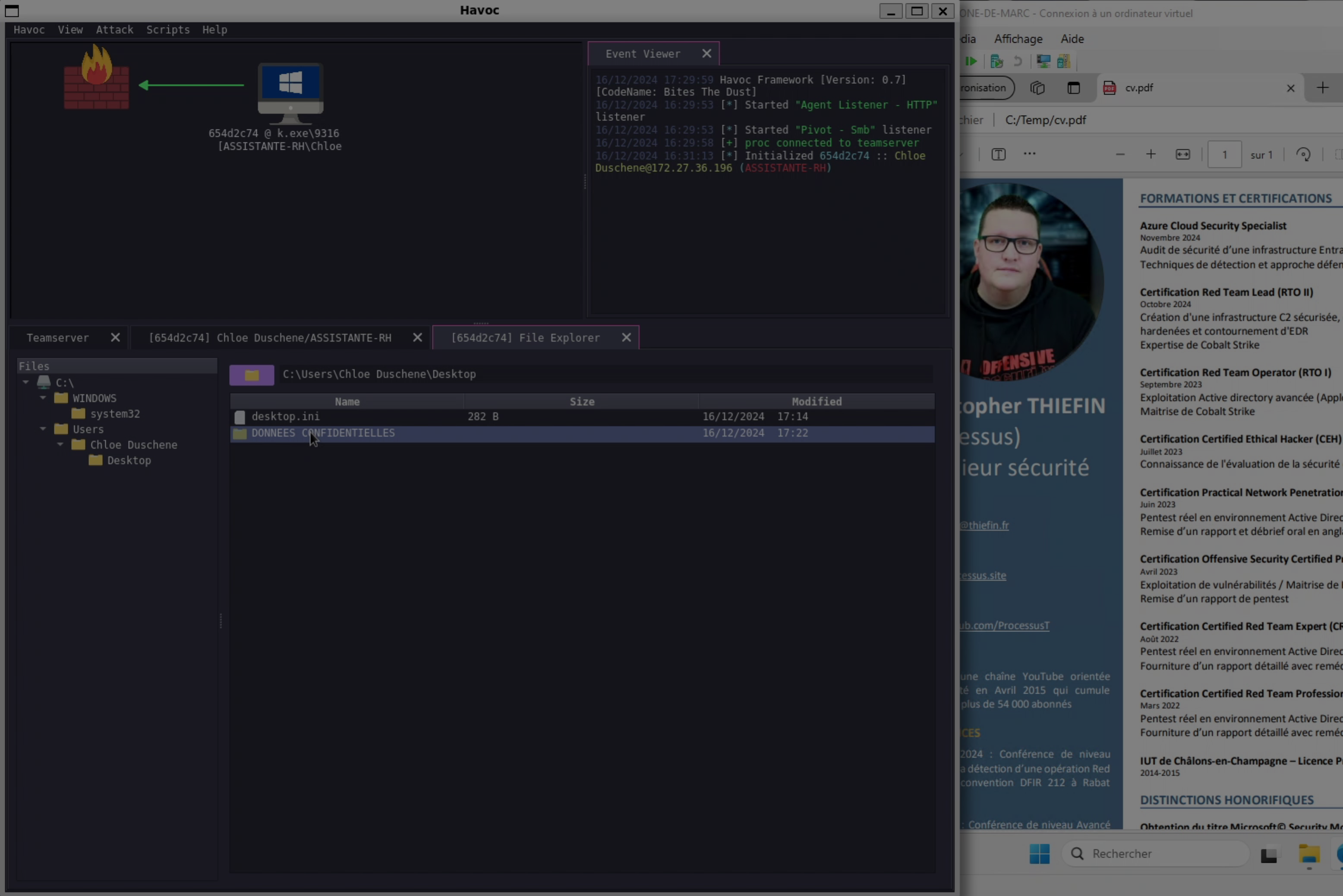

Vidéos

Offrez à vos équipes des vidéos percutantes et pédagogiques pour comprendre et prévenir les risques en cybersécurité, tout en renforçant leur responsabilité numérique.

Conférences

Découvrez des conférences engageantes et éclairantes sur la cybersécurité, animées par un expert pour décrypter les enjeux complexes du numérique.

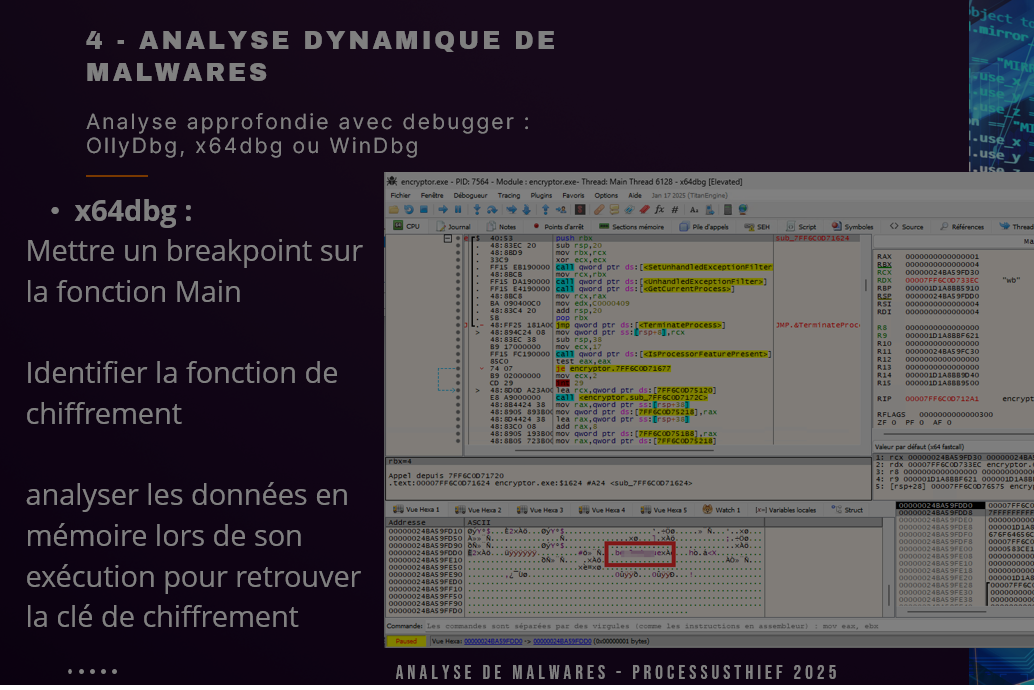

Formations

Explorez des formations exclusives et concrètes pour maîtriser les compétences essentielles en cybersécurité, et prenez une longueur d'avance dans ce domaine stratégique.